Análisis forense de una imagen VMEM

Publicado el:

¿Qué es una VMEM?

Imagen de memoria volátil (VMEM) es una copia de la memoria RAM de un sistema informático en un momento determinado. La RAM es un tipo de memoria volátil, lo que significa que su contenido se borra cuando el sistema se apaga o reinicia. Por lo tanto, una imagen de memoria volátil se debe crear en tiempo real mientras el sistema informático está en funcionamiento para poder capturar el contenido de la memoria antes de que se borre.

¿Cómo obtengo la VMEM?

Las VMEM se pueden adquirir utilizando herramientas especializadas de adquisición de memoria. Estas herramientas crean una copia bit a bit de la memoria RAM del sistema y la almacenan en un archivo en disco.

La copia bit a bit, también conocida como una copia de sector a sector, es una copia exacta de un dispositivo o archivo que incluye todos los datos y metadatos, incluyendo cualquier espacio sin asignar o eliminado. En otras palabras, se trata de una copia exacta de todos los bits que componen el dispositivo o archivo original, en este caso la memoria RAM en su totalidad y no solo lo que está en uso.

Sistemas Windows

Obtener con DumpIt (linea de comandos):

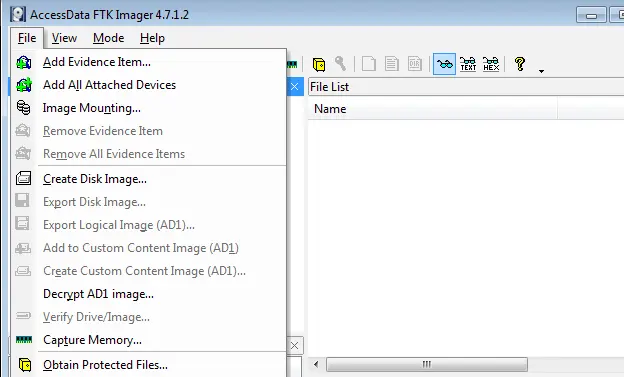

DumpIt.exe -o <imagenvmem.raw/vmem>Obtener con FTK Imager:

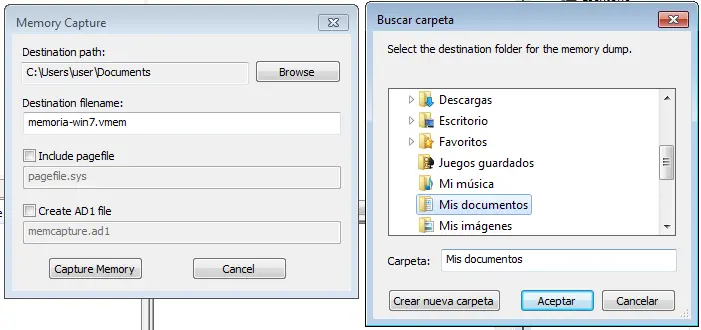

- Abrir FTK Imager y seleccionar

File > Capture Memory.

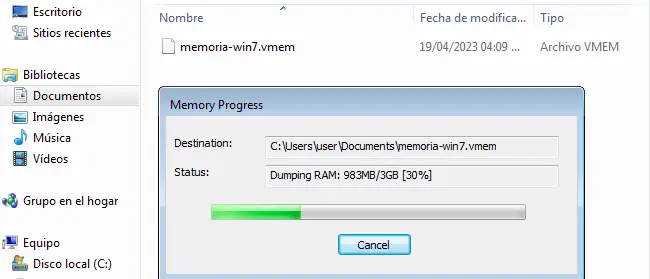

- Elegir la ubicación de destino y nombre del archivo que se guardará.

- Clic en “Capture Memory” y esperar a que termine.

Sistemas Linux

Obtener con LiME:

sudo insmod ./lime.ko "path=memory.lime format=lime"Obtener con comando dd (no recomendado):

sudo dd if=/dev/mem of=/dev/sdbAnálisis de la VMEM

Podemos usar la herramienta Volatility, tanto en su versión 2 como su versión 3. Para ver información general del sistema de imagen de una maquina Linux en la versión 3 podemos usar:

python3 vol.py -f ../memory.lime banners.BannersPara ver lo mismo pero de maquina Windows con la versión 2:

volatility.exe -f ./memory.raw imageinfoPara la imagen VMEM que creamos anteriormente en windows con FTK Imager, podemos usar igual la versión 3:

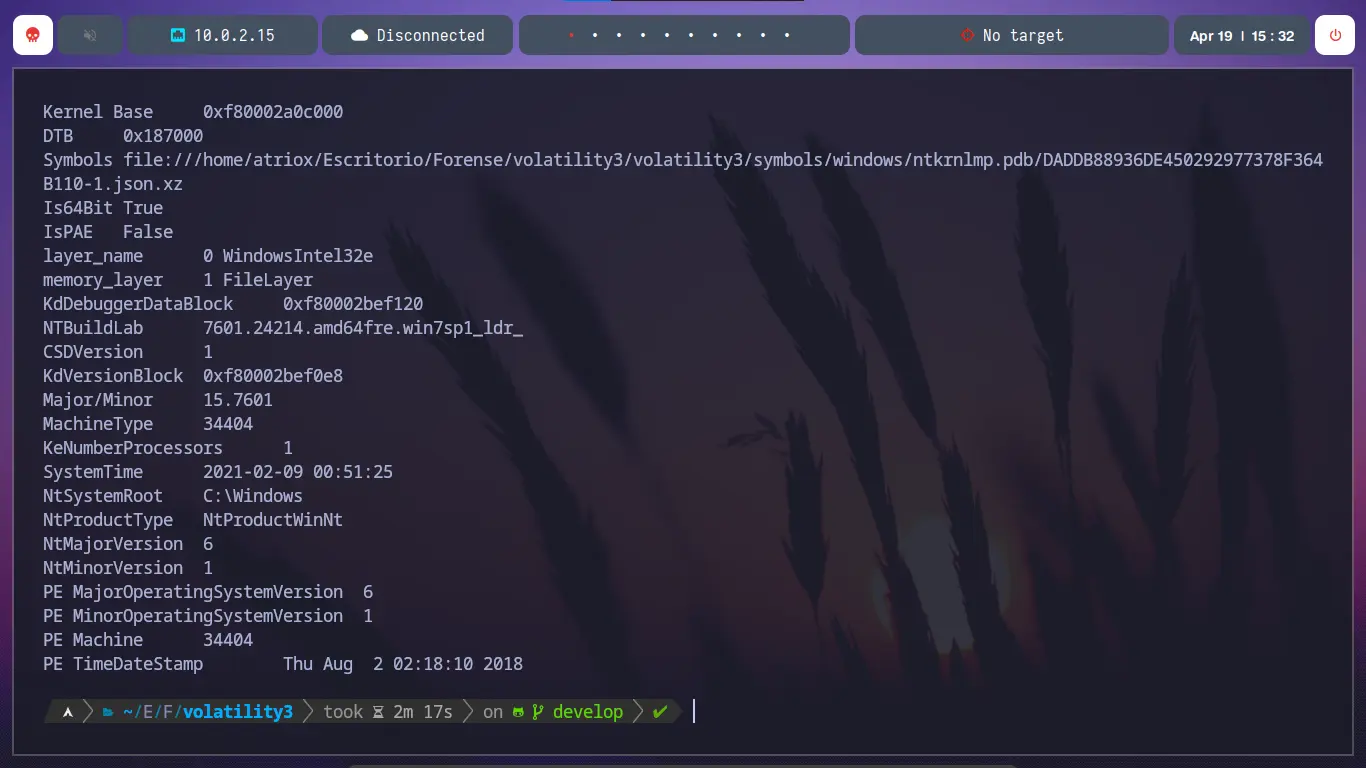

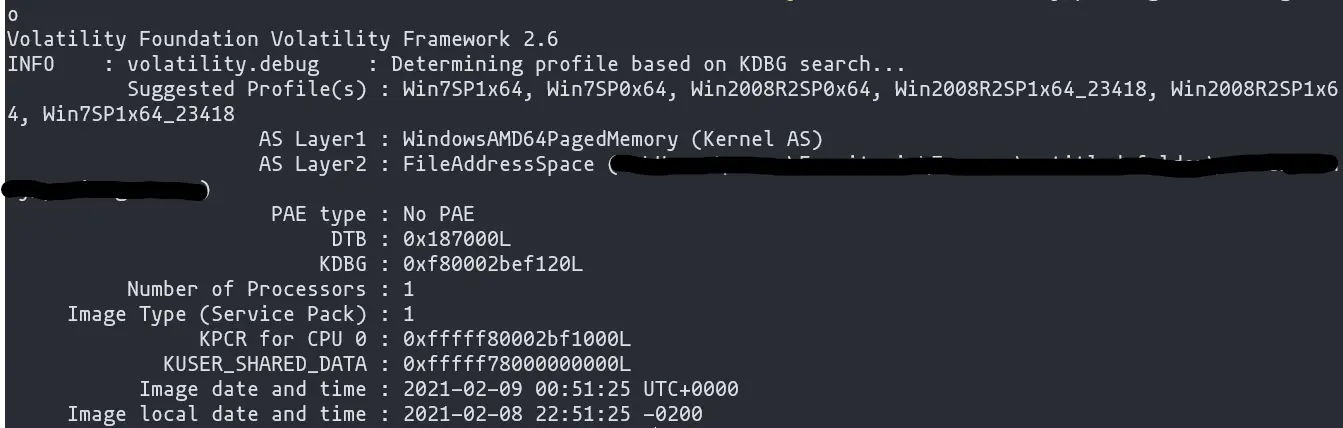

Ejemplo 1: Determinar perfil de una imagen Windows con volatility2

volatility.exe -f ./memory.raw imageinfoEl comando o argumento imageinfo sirve para encontrar listar propiedades y atributos generales de la imagen, entre ellas los posibles perfiles o arquitecturas de la imagen:

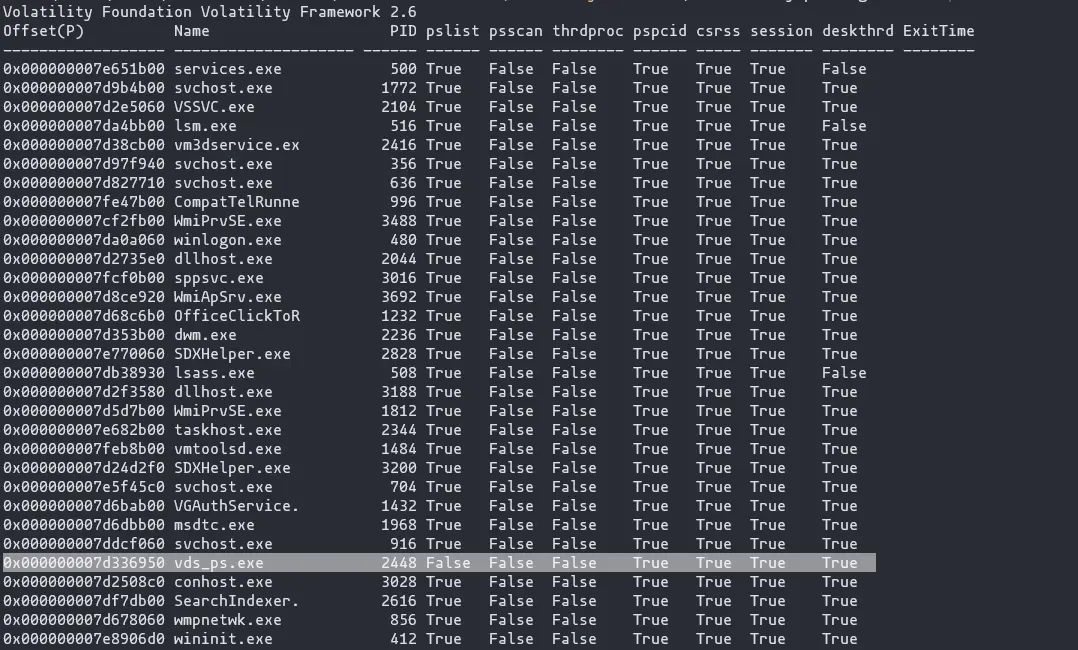

Ejemplo 2: Ver procesos ocultos de Windows con volatility2

volatility.exe -f ./memory.raw --profile=Win7SP1x64 psxviewEl comando o argumento psxview sirve para encontrar procesos ocultos del sistema de la imagen VMEM, si el proceso está en false para pslist y psscan, es el que está oculto:

Herramientas

Descargar DumpIt (no hay una fuente oficial):

- https://github.com/thimbleweed/All-In-USB/blob/master/utilities/DumpIt/DumpIt.exe

- https://www.downloadcrew.com/article/23854/dumpit

Descargar FTK Imager:

Descargar LiME:

Descargar Volatility 2 y 3: